Il caso MSI rappresenta solo l’ultimo esempio di attacco supply chain verso un produttore hardware, realizzato sfruttando la complessità tecnologica dei moderni elaboratori.

Il firmware UEFI (acronimo di Unified Extensible Firmware Interface) rappresenta l’interfaccia tra il software del sistema operativo e l’hardware di un moderno computer. Il suo ruolo è quello di inizializzare tutti i componenti hardware del sistema, inclusi il processore, la memoria e le periferiche di input/output, e di renderli disponibili al sistema operativo per l’avvio e l’utilizzo del dispositivo.

Questo componente vitale può tuttavia essere vettore di attacchi informatici particolarmente insidiosi, come è avvenuto nel caso di MSI, uno dei maggiori produttori di schede madri e computer in genere.

Il caso MSI

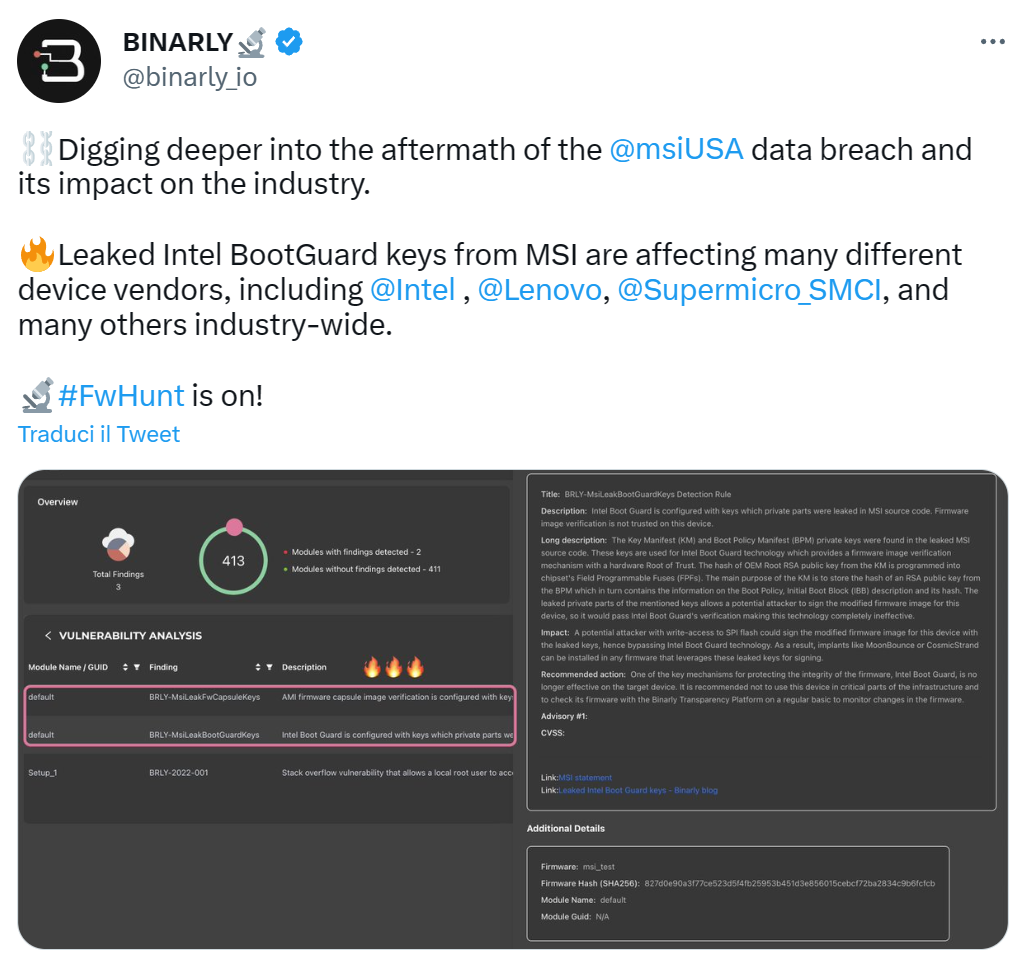

Secondo il rapporto di Ars Technica, le chiavi di firma UEFI di MSI sono state trafugate e sono ora in possesso di malintenzionati, aprendo la porta ad un possibile attacco supply chain verso i clienti del colosso taiwanese dell’elettronica, non solo utenti finali ma anche realtà del calibro di Intel e Lenovo che le utilizzano.

Le chiavi di firma UEFI consentono ai produttori di hardware di firmare digitalmente i propri firmware, garantendo l’autenticità e l’integrità del software. Attraverso queste chiavi è possibile, in via potenziale, installare un firmware non autorizzato su un dispositivo, poiché il sistema rileva che la firma digitale corrisponde a quella del produttore, bypassando agevolmente i controlli di sicurezza.

In termini semplici, l’attacco che potrebbe essere effettuato sfruttando le chiavi di firma UEFI di MSI potrebbe consentire a un malintenzionato di installare un firmware malevolo su un gran numero di dispositivi, includendo computer e server. Questo sarebbe particolarmente grave perché potrebbe consentire all’attaccante di assumere il controllo completo e indiscriminato dei dispositivi compromessi, nonché di rubare dati sensibili a utenti completamente ignari dell’attacco, e con ben poche possibilità di difendersi.

MSI ha prontamente smentito questa possibilità, ritenuta un vettore di attacco troppo complesso, ma ha ammesso altresì che le chiavi potrebbero essere utilizzate per produrre software malevolo apparentemente firmato dall’azienda.

Una soluzione complicata

Secondo quanto riportato dagli esperti il caso appare decisamente critico in quanto MSI non dispone di un sistema di aggiornamento automatico per i suoi dispositivi, a differenza di altri produttori. Ciò significa che la società non potrà automaticamente revocare la validità delle chiavi trafugate attraverso aggiornamenti automatici; oltre a ciò, i proprietari di dispositivi MSI dovranno controllare manualmente se ci sono aggiornamenti disponibili per i loro devices, scaricarli ed installarli con il rischio, per i meno esperti, di essere indirizzati verso aggiornamenti malevoli.

La questione delle vulnerabilità UEFI non è nuova, ed è stata affrontata da diverse organizzazioni, tra cui il National Institute of Standards and Technology (NIST) degli Stati Uniti. Nel rapporto del 2021, il NIST ha dichiarato che le vulnerabilità UEFI sono particolarmente insidiose perché “hanno un’ampia portata di impatto e sono difficili da individuare, mitigare e riparare”. Il rapporto ha anche evidenziato la necessità di un approccio basato sulla sicurezza dell’intero ciclo di vita del firmware, dalla progettazione alla distribuzione e all’aggiornamento.

La vicenda delle chiavi di firma UEFI di MSI trafugate e la mancanza di un sistema di aggiornamento automatico che possa renderle non valide rappresentano dunque una grande minaccia per la sicurezza informatica.

Gli attacchi supply chain

Gli attacchi supply chain come questo sono critici per diverse ragioni. In primo luogo, una volta che un attaccante riesce ad infiltrarsi in un elemento della catena di fornitura, può diffondere il proprio attacco ad altri elementi della catena e raggiungere così un ampio numero di vittime. Questo perché un elemento compromesso della catena di fornitura può fornire una base affidabile per l’installazione di malware e altri attacchi che possono essere propagati alle altre entità della catena di fornitura, compresi i produttori, i fornitori di servizi e i clienti finali.

In secondo luogo, l’attacco alla catena di fornitura può essere particolarmente insidioso in quanto può passare inosservato per un lungo periodo di tempo. A differenza degli attacchi tradizionali, che possono essere rilevati relativamente facilmente attraverso strumenti di prevenzione e analisi della sicurezza, gli attacchi alla catena di fornitura possono rimanere nascosti per mesi o addirittura anni. Questo perché agli attaccanti è permesso lavorare silenziosamente, fino alla prima evidenza di attacco riscontrata.

In terzo luogo, gli attacchi alla catena di fornitura possono essere particolarmente dannosi in quanto possono compromettere i sistemi critici per l’attività delle vittime, come ad esempio infrastrutture mission-critical, servizi finanziari o governativi. In tali scenari le conseguenze possono essere decisamente rilevanti: perdite finanziarie, violazioni dei dati personali o interruzioni del servizio anche molto gravi, come accaduto per i casi Colonial pipeline e Solarwinds

Gli attacchi alla supply chain sono dunque particolarmente insidiosi perché possono diffondersi rapidamente e passare inosservati per lungo tempo, compromettendo i sistemi critici per le attività delle vittime e causando conseguenze negative a lungo termine. Per questo motivo è utile rivolgersi a professionisti nell’ambito della cybersicurezza e della compliance: i professionisti di NetworkLex sono a disposizione per una valutazione della vostra azienda.